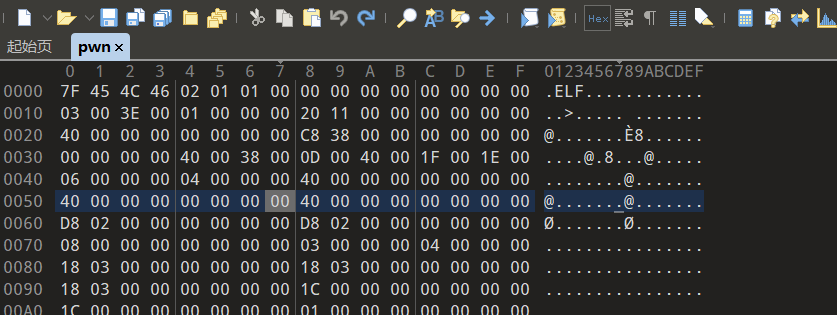

拿到手是一个压缩包pwn名字,把文件拖到010试试。

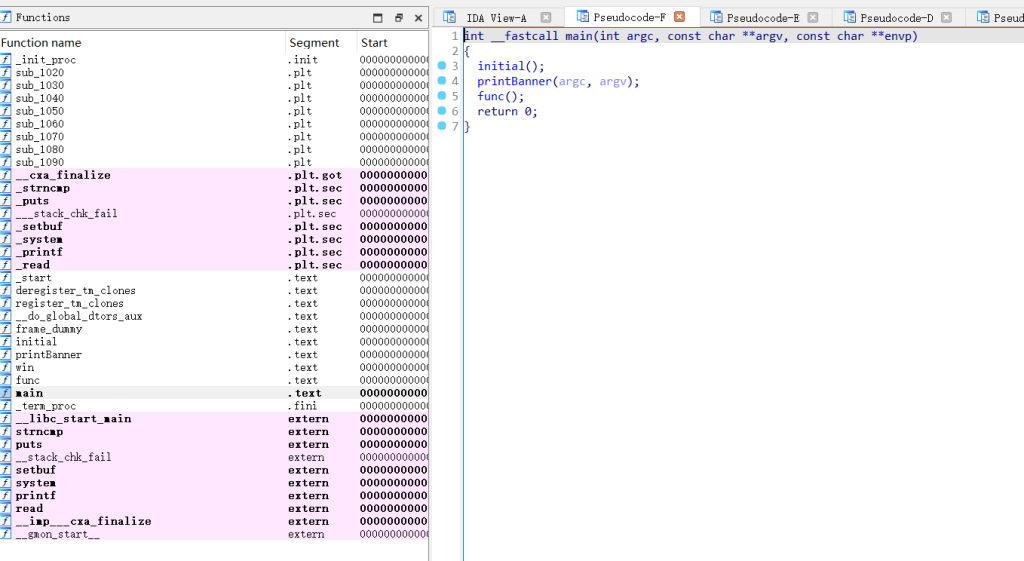

好的.elf,思路明确拉进IDA,首先依旧是分析main,这里有个func(),很有意思,跟进去看看

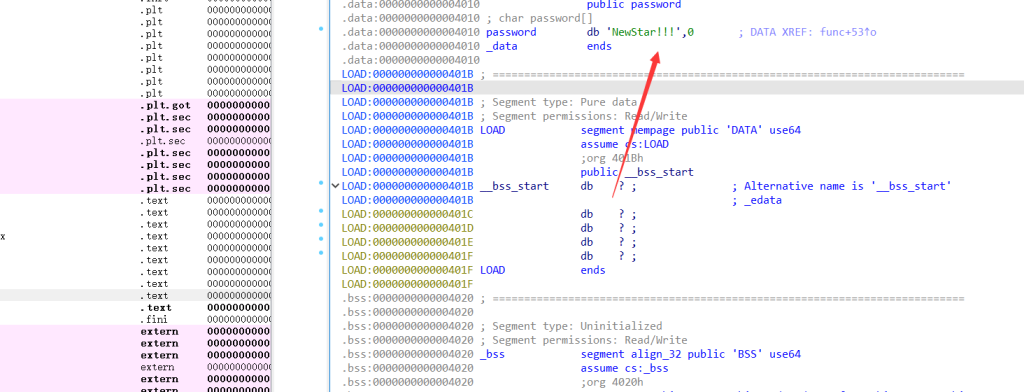

函数使用strncmp比较buf的前16字节(0xAuLL,即16字节)和password变量。如果匹配成功,则调用win函数,那么我们直接跟进password看看(这是签到题,几乎答案都是显而易见的)

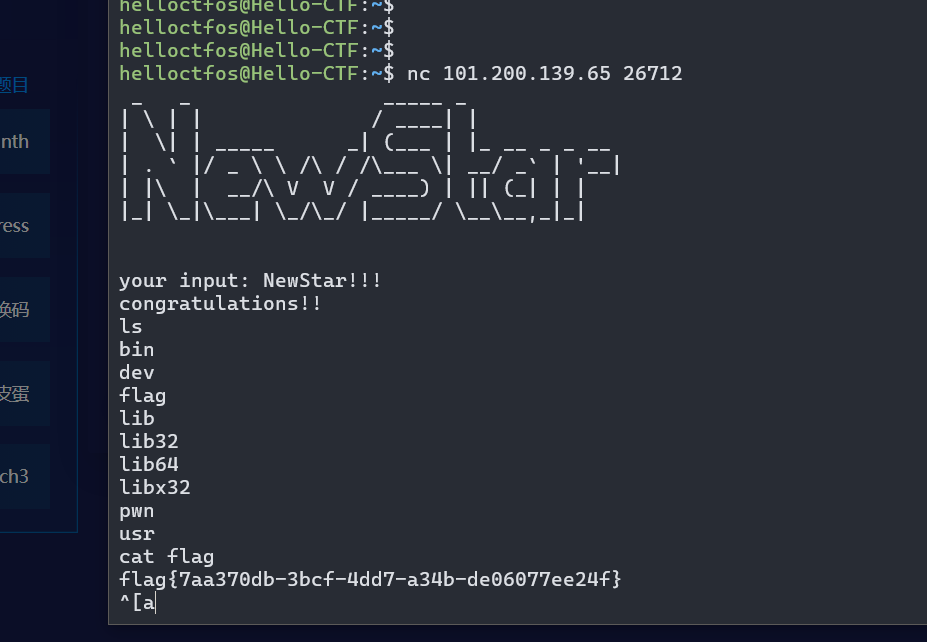

好的,接下来nc进服务器

得到flag:flag{7aa370db-3bcf-4dd7-a34b-de06077ee24f}